Ivanti SSL VPN 产品存在严重安全漏洞

关键要点

Ivanti 的 SSL VPN 产品存在堆栈溢出漏洞CVE20250282 ,该漏洞已在野外被利用,影响范围包括 Ivanti Connect Secure、Ivanti Policy Secure 和 Ivanti Neurons for ZTA 网关。另一个漏洞CVE20250283也是堆栈溢出风险,但需进行身份验证才能利用,并只会导致特权升级。补丁现已发布,Connect Secure 的用户应尽快升级。Ivanti 建议所有客户确保其设备按照官方建议进行配置以降低风险。信用:Shutterstock

IT 软件提供商 Ivanti 于周三发布了针对其 Connect Secure SSL VPN 设备的补丁,以解决两个内存损坏漏洞,其中一个已在野外被当作零日漏洞利用,导致设备被攻破。

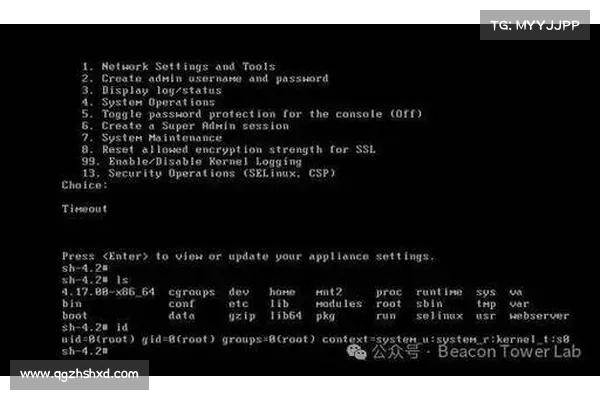

被利用的漏洞被追踪为 CVE20250282,这是一种堆栈溢出漏洞,其危害程度被评为关键,CVSS 分数为 90。该漏洞可以在无需身份验证的情况下进行利用,从而实现远程代码执行,并影响 Ivanti Connect Secure、Ivanti Policy Secure 和 Ivanti Neurons for ZTA 网关。

第二个漏洞 CVE20250283 同样是堆栈溢出,影响相同的产品,但必须进行身份验证才能利用,并且只能导致特权升级。其危害程度被评为高,CVSS 分数为 70。

根据 Ivanti 的公告,CVE20250282 已在“少数客户的 Ivanti Connect Secure 设备”中被利用,但该公司并不知晓 Ivanti Policy Secure 和 Ivanti Neurons for ZTA 网关的野外利用情况。

至于 CVE20250283,该漏洞是在调查 CVE20250282 时内部发现的,尚无证据表明该漏洞被利用。两者并不需要联动才能进行成功攻击。

天行加速器安卓版修复与补救措施

目前,补丁仅针对 Ivanti Connect Secure 提供,针对 Policy Secure 和 Neurons 的补丁计划在 1 月 21 日发布。这段时间足以让攻击者反向工程补丁并开发出概念验证的攻击。

然而,Ivanti 指出 Policy Secure 不应暴露在互联网中,从而降低了风险。公司建议所有客户确保设备按照官方建议进行配置。

与此同时,当 Neurons ZTA 网关连接至 ZTA 控制器时,无法在生产环境中被利用。只有生成并保持未连接的网关才有被利用的风险。

对于 Connect Secure,该公司建议客户升级到版本 227R25,并使用内部和外部的完整性检查工具ICT进行扫描,以检测潜在的安全问题。

“在进行 227R25 生产部署之前,建议在经过清洁 ICT 扫描的设备上进行工厂重置,以确保万无一失,”公司表示。

CVE20250283 漏洞影响 Connect Secure 的 22x 和 9x 版本,尽管 9x 系列自去年 12 月 31 日起已停止维护,将不再获得补丁,而 CVE20250282 仅影响 22x 系列。

“完整性检查工具ICT在漏洞发生的同一天识别到了威胁行为,使得 Ivanti 能够迅速响应并开发出修复方案,”公司在 一篇博客文章 中表示。“我们继续与受影响的客户、外部安全合作伙伴及执法机构密切合作应对这次威胁。我们强烈建议所有客户密切监控其内部和外部 ICT,以作为网络安全的全面、分层方法,确保整个网络基础设施的完整性与安全性。”

Ivanti